5月,教育网运行正常,未发现影响严重的安全事件,整体投诉事件数量呈下降趋势。近期没有新增需要关注的病毒木马信息,需要防范的还是各类勒索病毒。

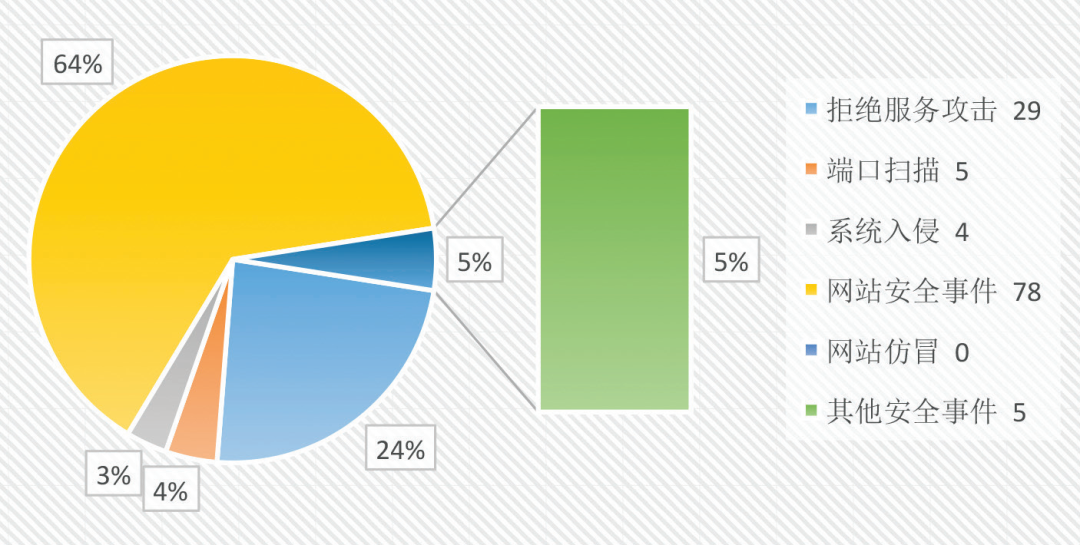

2021年4月-5月CCERT安全投诉事件统计

近期新增严重漏洞评述

01

微软2021年5月的例行安全公告修复了多款产品中存在的55个安全漏洞,其中高危漏洞19个,中危漏洞34个,低危漏洞2个。

涉及Windows操作系统、Exchange Server、.Net、Office、SharePoint、Hyper-V、Visual Studio等多个Windows平台下的应用软件和组件。

需要特别关注的是,Windows系统HTTP.sys协议栈漏洞(CVE-2021-31166),该漏洞存在于Windows10系统和Windows Server系统的HTTP协议栈(http.sys)中。

恶意的攻击者可以向系统发送特意构造的数据包来利用该漏洞,成功利用漏洞可能导致系统蓝屏或是远程执行任意代码。

目前漏洞的攻击POC已经被发布,建议用户尽快使用Windows自动更新功能进行补丁更新。

02

BIND是目前互联网上使用最为广泛和高效的DNS服务软件之一。

最近该软件的官方维护机构发布安全公告,披露了BIND软件中存在的三个安全漏洞,其中一个属于远程代码执行(CVE-2021-25216)漏洞,该漏洞存在于BIND服务的GSS-TSIG扩展协议中。

GSS-TSIG协议用于支持安全交换秘钥,进而验证网络上通讯各方的身份真实性。默认配置情况下,该漏洞的攻击路径并不会被暴露,但当服务中的key-gssapi-keytab/tkey-gssapi-credential参数选项被设置后则可能导致路径暴露易被攻击。成功利用该漏洞可以远程执行任意代码。

公告中另外两个漏洞属于本地拒绝服务攻击漏洞(CVE-2021-25215,CVE-2021-25214),利用相关漏洞可能导致BIND服务进程崩溃从而造成拒绝服务攻击。

目前ISC已经发布了最新的版本(BIND 9.11.31和BIND 9.16.15)修补上述安全漏洞,建议BIND的管理员尽快进行版本更新。

03

5月初,Adobe公司发布了安全公告APSB21-29,用于修补Adobe Acrobat/Reader软件中存在的14个安全漏洞,其中10个属于高危漏洞,4个属于重要漏洞,这些漏洞可能导致远程代码执行和拒绝服务攻击。

其中一个Windows版Adobe Reader软件的远程代码执行漏洞(CVE-2021-28550)已被发现存在在野的0day攻击,攻击者构造了特殊的PDF文档引诱用户点击,若用户使用有问题的Adobe Reader打开了该PDF文件,则可能导致远程执行任意代码。

建议用户使用Adobe软件自带的安全更新功能尽快进行更新。

04

vCenterServer是VMware公司的虚拟化管理软件,用于管理整个虚拟化平台。

最近VMware官方披露了vCenter软件中的两个远程代码执行漏洞(CVE-2021-21985、CVE-2021-21986)。

这两个漏洞均是因为vSphere对插件输入参数缺少验证导致的,成功利用CVE-2021-21985漏洞,攻击者可以获得vCenter的系统权限,在系统上执行任意命令,而成功利用CVE-2021-21986漏洞则可获取vCenter服务的管理权限,执行所有vCenter允许执行的命令。

上述漏洞都可以通过访问vCenter服务的443端口来利用,且相关的插件功能默认都是启用的。目前VMware公司已在新版本中修补相关漏洞,建议管理员尽快进行版本更新,同时对于vCenter服务一定要限制其访问来源。

安全提示

虚拟化平台因其便捷性、可靠性、易于管理性和低成本性给学校的信息化管理工作带来了很多便捷。

在安全管理方面,虚拟化平台也同样具有一定的优势,例如可以很简便地构建系统服务网络层安全架构、可以统一部署业务系统的安全策略等。

建设私有云平台及把各类应用系统迁移部署到公、私有云平台,是当前各学校信息化建设工作的重点之―。

在系统往云平台部署迁移的过程中,除了做好相关系统的安全防护外,云平台底层的安全防御也要重点关注,包括:云平台管理端的网络安全隔离(虚拟化云平台管理端应该与外网有效隔离)及虚拟化软件自身的安全保障。